Showing

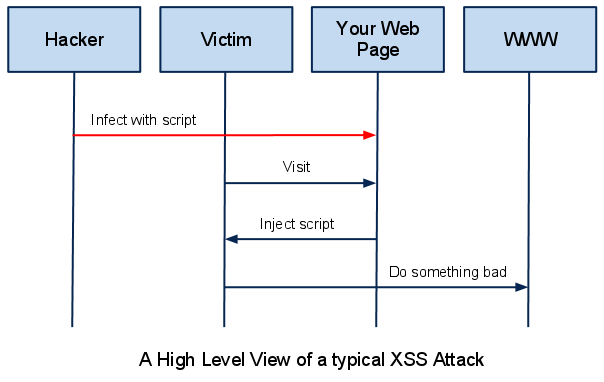

- content/slides/1337/images/xss/XSS-sitepiege.png 0 additions, 0 deletionscontent/slides/1337/images/xss/XSS-sitepiege.png

- content/slides/1337/images/xss/XSS.png 0 additions, 0 deletionscontent/slides/1337/images/xss/XSS.png

- content/slides/1337/images/xss/beef-webcam.jpg 0 additions, 0 deletionscontent/slides/1337/images/xss/beef-webcam.jpg

- content/slides/1337/images/xss/csp.png 0 additions, 0 deletionscontent/slides/1337/images/xss/csp.png

- content/slides/1337/images/xss/inspector.png 0 additions, 0 deletionscontent/slides/1337/images/xss/inspector.png

- content/slides/1337/images/xss/redirect.png 0 additions, 0 deletionscontent/slides/1337/images/xss/redirect.png

- content/slides/1337/images/xss/sop.png 0 additions, 0 deletionscontent/slides/1337/images/xss/sop.png

- content/slides/1337/js.html 70 additions, 0 deletionscontent/slides/1337/js.html

- content/slides/1337/lab.html 71 additions, 0 deletionscontent/slides/1337/lab.html

- content/slides/1337/md/anticiper.md 509 additions, 0 deletionscontent/slides/1337/md/anticiper.md

- content/slides/1337/md/authentication.md 59 additions, 131 deletionscontent/slides/1337/md/authentication.md

- content/slides/1337/md/browser.md 20 additions, 0 deletionscontent/slides/1337/md/browser.md

- content/slides/1337/md/bruteforce.md 174 additions, 0 deletionscontent/slides/1337/md/bruteforce.md

- content/slides/1337/md/captcha.md 33 additions, 0 deletionscontent/slides/1337/md/captcha.md

- content/slides/1337/md/cmdi.md 53 additions, 25 deletionscontent/slides/1337/md/cmdi.md

- content/slides/1337/md/csp.md 70 additions, 0 deletionscontent/slides/1337/md/csp.md

- content/slides/1337/md/csrf.md 256 additions, 0 deletionscontent/slides/1337/md/csrf.md

- content/slides/1337/md/detecting.md 24 additions, 60 deletionscontent/slides/1337/md/detecting.md

- content/slides/1337/md/drupalgeddon.md 330 additions, 0 deletionscontent/slides/1337/md/drupalgeddon.md

- content/slides/1337/md/fi.md 99 additions, 217 deletionscontent/slides/1337/md/fi.md

16.4 KiB

content/slides/1337/images/xss/XSS.png

0 → 100644

21.9 KiB

250 KiB

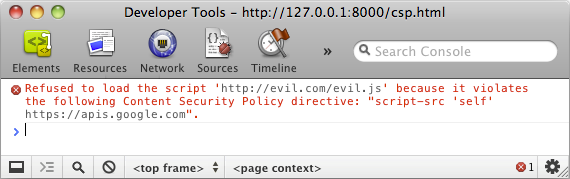

content/slides/1337/images/xss/csp.png

0 → 100644

43 KiB

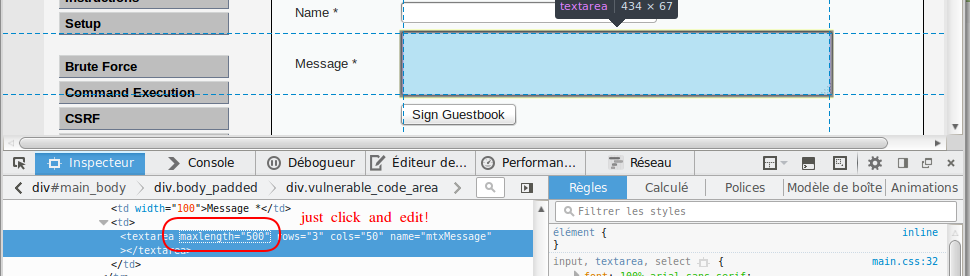

content/slides/1337/images/xss/inspector.png

0 → 100644

52.3 KiB

content/slides/1337/images/xss/redirect.png

0 → 100644

25.8 KiB

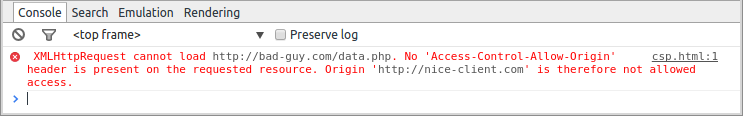

content/slides/1337/images/xss/sop.png

0 → 100644

19.3 KiB

content/slides/1337/js.html

0 → 100644

content/slides/1337/lab.html

0 → 100644

content/slides/1337/md/anticiper.md

0 → 100644

content/slides/1337/md/browser.md

0 → 100644

content/slides/1337/md/bruteforce.md

0 → 100644

content/slides/1337/md/captcha.md

0 → 100644

content/slides/1337/md/csp.md

0 → 100644

content/slides/1337/md/csrf.md

0 → 100644

content/slides/1337/md/drupalgeddon.md

0 → 100644