-

- Downloads

enhance ssl course

Showing

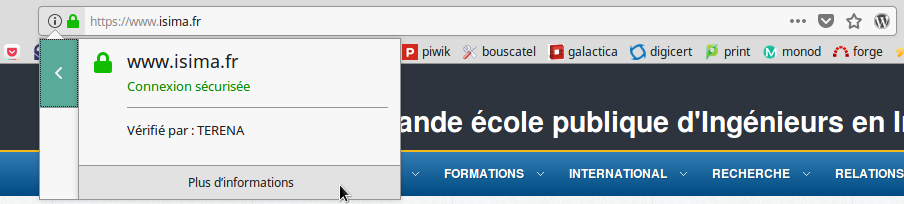

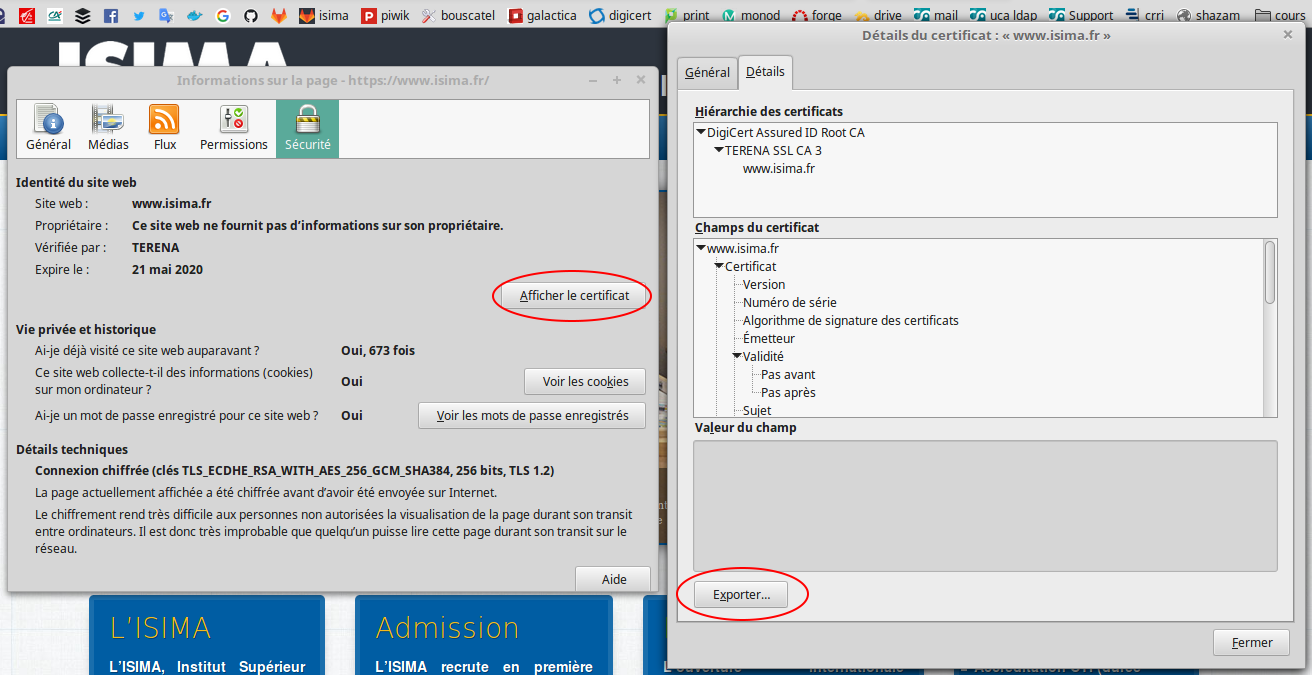

- content/slides/privacy/images/ssl/check-cert-ff.png 0 additions, 0 deletionscontent/slides/privacy/images/ssl/check-cert-ff.png

- content/slides/privacy/images/ssl/check-cert-ff2.png 0 additions, 0 deletionscontent/slides/privacy/images/ssl/check-cert-ff2.png

- content/slides/privacy/images/ssl/https-chrome.png 0 additions, 0 deletionscontent/slides/privacy/images/ssl/https-chrome.png

- content/slides/privacy/images/ssl/https-ff.png 0 additions, 0 deletionscontent/slides/privacy/images/ssl/https-ff.png

- content/slides/privacy/images/ssl/https.png 0 additions, 0 deletionscontent/slides/privacy/images/ssl/https.png

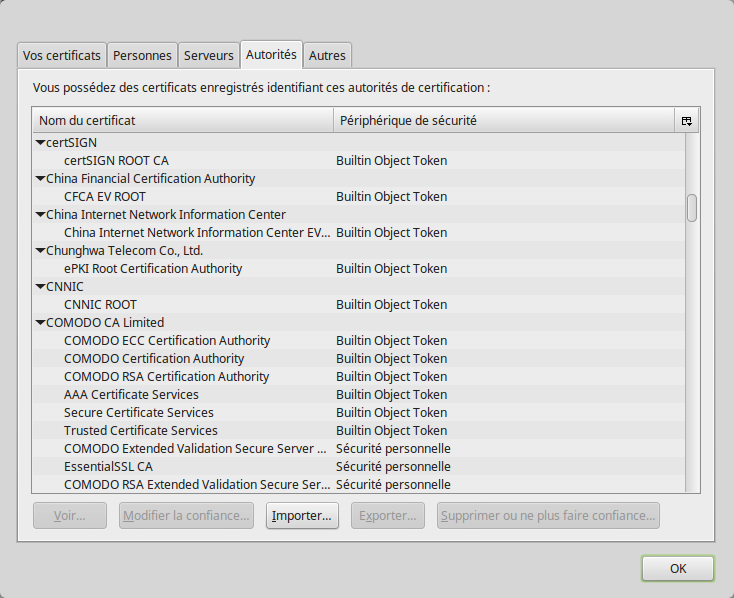

- content/slides/privacy/images/ssl/known-good-signers.png 0 additions, 0 deletionscontent/slides/privacy/images/ssl/known-good-signers.png

- content/slides/privacy/md/pgp.md 2 additions, 0 deletionscontent/slides/privacy/md/pgp.md

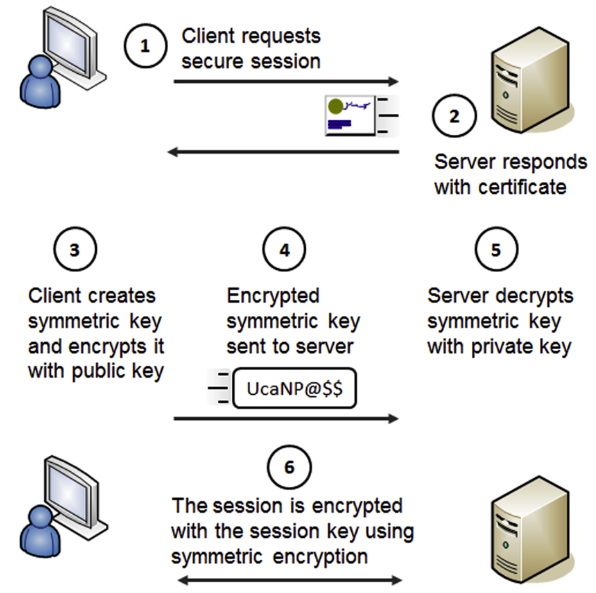

- content/slides/privacy/md/ssl.md 123 additions, 74 deletionscontent/slides/privacy/md/ssl.md

- content/slides/privacy/ssl.html 1 addition, 0 deletionscontent/slides/privacy/ssl.html

34.7 KiB

176 KiB

96.8 KiB

32.9 KiB

content/slides/privacy/images/ssl/https.png

0 → 100644

189 KiB

80.6 KiB