cri + cours

Showing

- content/slides/1337/md/js.md 15 additions, 8 deletionscontent/slides/1337/md/js.md

- content/slides/cri/images/80columns.jpg 0 additions, 0 deletionscontent/slides/cri/images/80columns.jpg

- content/slides/cri/images/vault-auth.png 0 additions, 0 deletionscontent/slides/cri/images/vault-auth.png

- content/slides/cri/images/vault-secrets-engines.png 0 additions, 0 deletionscontent/slides/cri/images/vault-secrets-engines.png

- content/slides/cri/manifest.html 59 additions, 0 deletionscontent/slides/cri/manifest.html

- content/slides/cri/md/manifest.md 6 additions, 0 deletionscontent/slides/cri/md/manifest.md

- content/slides/cri/md/vault.md 40 additions, 27 deletionscontent/slides/cri/md/vault.md

- content/slides/privacy/md/TLSvsPGP.md 4 additions, 5 deletionscontent/slides/privacy/md/TLSvsPGP.md

- content/slides/privacy/md/pgp.md 1 addition, 1 deletioncontent/slides/privacy/md/pgp.md

- content/slides/privacy/md/tls.md 2 additions, 2 deletionscontent/slides/privacy/md/tls.md

content/slides/cri/images/80columns.jpg

0 → 100644

124 KiB

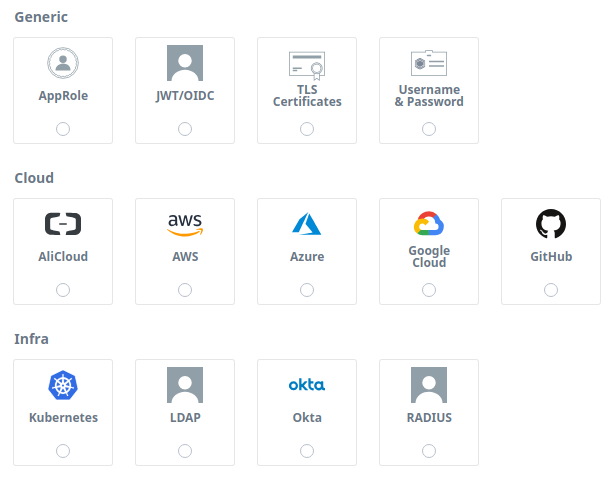

content/slides/cri/images/vault-auth.png

0 → 100644

33.1 KiB

29.3 KiB

content/slides/cri/manifest.html

0 → 100644

content/slides/cri/md/manifest.md

0 → 100644