-

- Downloads

There was a problem fetching the pipeline summary.

jnarac ok

parent

69a38fce

No related branches found

No related tags found

Pipeline #

Showing

- content/slides/index.html 2 additions, 1 deletioncontent/slides/index.html

- content/slides/privacy/TLSvsPGP.html 2 additions, 2 deletionscontent/slides/privacy/TLSvsPGP.html

- content/slides/privacy/images/jnarac/books/le-cimetiere-de-prague.jpg 0 additions, 0 deletions...es/privacy/images/jnarac/books/le-cimetiere-de-prague.jpg

- content/slides/privacy/images/passwords/mooltipass.jpg 0 additions, 0 deletionscontent/slides/privacy/images/passwords/mooltipass.jpg

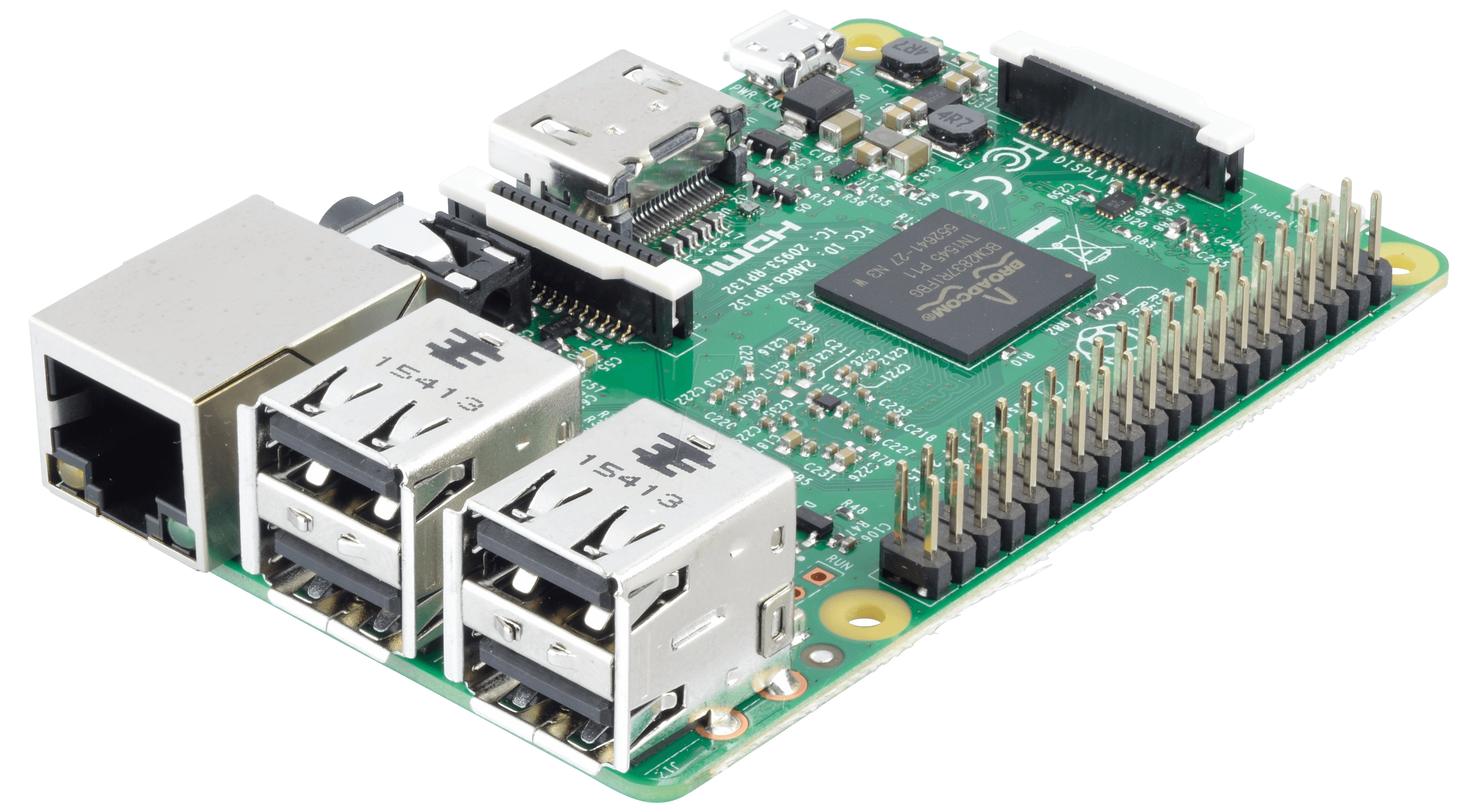

- content/slides/privacy/images/sovereignty/raspberry.png 0 additions, 0 deletionscontent/slides/privacy/images/sovereignty/raspberry.png

- content/slides/privacy/md/TLSvsPGP.md 0 additions, 0 deletionscontent/slides/privacy/md/TLSvsPGP.md

- content/slides/privacy/md/crypto.md 49 additions, 47 deletionscontent/slides/privacy/md/crypto.md

- content/slides/privacy/md/jnarac/agir.md 0 additions, 172 deletionscontent/slides/privacy/md/jnarac/agir.md

- content/slides/privacy/md/jnarac/books.md 3 additions, 3 deletionscontent/slides/privacy/md/jnarac/books.md

- content/slides/privacy/md/jnarac/gafa.md 13 additions, 8 deletionscontent/slides/privacy/md/jnarac/gafa.md

- content/slides/privacy/md/jnarac/ie.md 29 additions, 31 deletionscontent/slides/privacy/md/jnarac/ie.md

- content/slides/privacy/md/jnarac/law.md 51 additions, 63 deletionscontent/slides/privacy/md/jnarac/law.md

- content/slides/privacy/md/jnarac/www.md 6 additions, 27 deletionscontent/slides/privacy/md/jnarac/www.md

- content/slides/privacy/md/passwords.md 2 additions, 13 deletionscontent/slides/privacy/md/passwords.md

- content/slides/privacy/md/sovereignty.md 30 additions, 0 deletionscontent/slides/privacy/md/sovereignty.md

- content/slides/privacy/md/tails.md 5 additions, 8 deletionscontent/slides/privacy/md/tails.md

- content/slides/privacy/md/tls.md 49 additions, 46 deletionscontent/slides/privacy/md/tls.md

- content/slides/privacy/md/tracking.md 2 additions, 0 deletionscontent/slides/privacy/md/tracking.md

23.1 KiB

111 KiB

1.13 MiB