-

- Downloads

enahnce courses

Showing

- content/slides/1337/authentication.html 70 additions, 0 deletionscontent/slides/1337/authentication.html

- content/slides/1337/heartbleed.html 70 additions, 0 deletionscontent/slides/1337/heartbleed.html

- content/slides/1337/images/authentication/http-basic-auth.png 0 additions, 0 deletions...ent/slides/1337/images/authentication/http-basic-auth.png

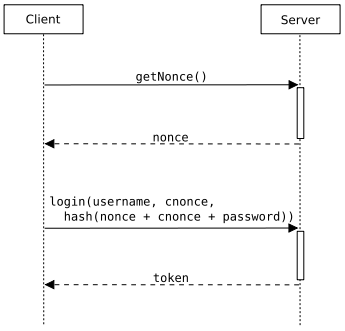

- content/slides/1337/images/authentication/http-digest-auth.png 0 additions, 0 deletions...nt/slides/1337/images/authentication/http-digest-auth.png

- content/slides/1337/images/heartbleed/bruce-schneier-facts.jpg 0 additions, 0 deletions...nt/slides/1337/images/heartbleed/bruce-schneier-facts.jpg

- content/slides/1337/images/heartbleed/heartbleed.png 0 additions, 0 deletionscontent/slides/1337/images/heartbleed/heartbleed.png

- content/slides/1337/images/heartbleed/heartbleed_explanation_1.png 0 additions, 0 deletions...lides/1337/images/heartbleed/heartbleed_explanation_1.png

- content/slides/1337/images/heartbleed/heartbleed_explanation_2.png 0 additions, 0 deletions...lides/1337/images/heartbleed/heartbleed_explanation_2.png

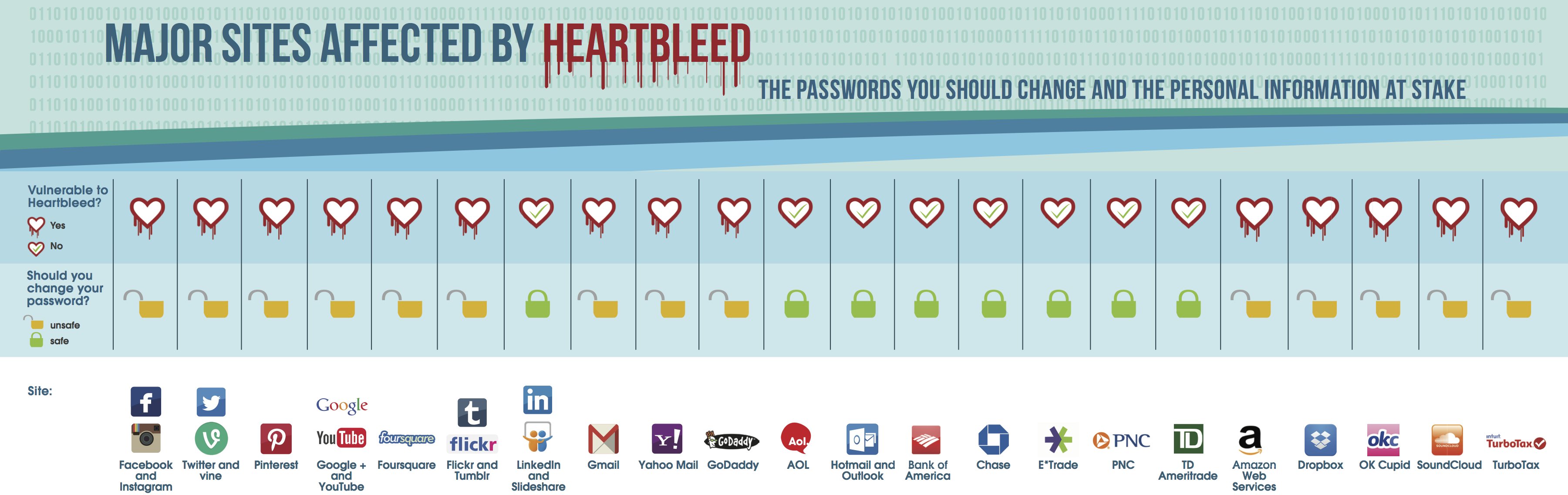

- content/slides/1337/images/heartbleed/impact_heartbleed.jpg 0 additions, 0 deletionscontent/slides/1337/images/heartbleed/impact_heartbleed.jpg

- content/slides/1337/images/heartbleed/router_heartbleed.jpg 0 additions, 0 deletionscontent/slides/1337/images/heartbleed/router_heartbleed.jpg

- content/slides/1337/md/authentication.md 390 additions, 0 deletionscontent/slides/1337/md/authentication.md

- content/slides/1337/md/heartbleed.md 194 additions, 0 deletionscontent/slides/1337/md/heartbleed.md

- content/slides/privacy/md/tls.md 4 additions, 0 deletionscontent/slides/privacy/md/tls.md

content/slides/1337/authentication.html

0 → 100644

content/slides/1337/heartbleed.html

0 → 100644

9.54 KiB

10.5 KiB

43.5 KiB

7.1 KiB

111 KiB

140 KiB

410 KiB

38.6 KiB

content/slides/1337/md/authentication.md

0 → 100644

content/slides/1337/md/heartbleed.md

0 → 100644