-

- Downloads

merge websec courses

Showing

- content/slides/1337/detecting.html 70 additions, 0 deletionscontent/slides/1337/detecting.html

- content/slides/1337/gathering.html 70 additions, 0 deletionscontent/slides/1337/gathering.html

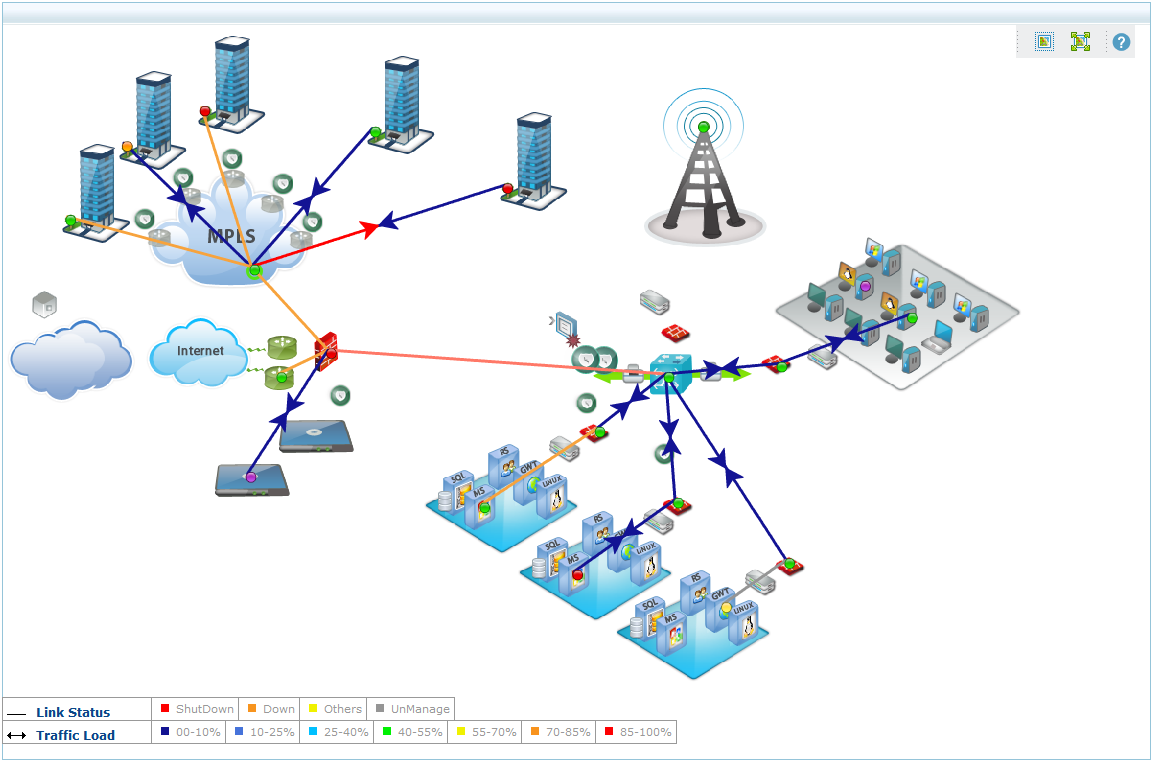

- content/slides/1337/images/detecting/mapping.png 0 additions, 0 deletionscontent/slides/1337/images/detecting/mapping.png

- content/slides/1337/images/gathering/Google-fu-chuck-norris.jpg 0 additions, 0 deletions...t/slides/1337/images/gathering/Google-fu-chuck-norris.jpg

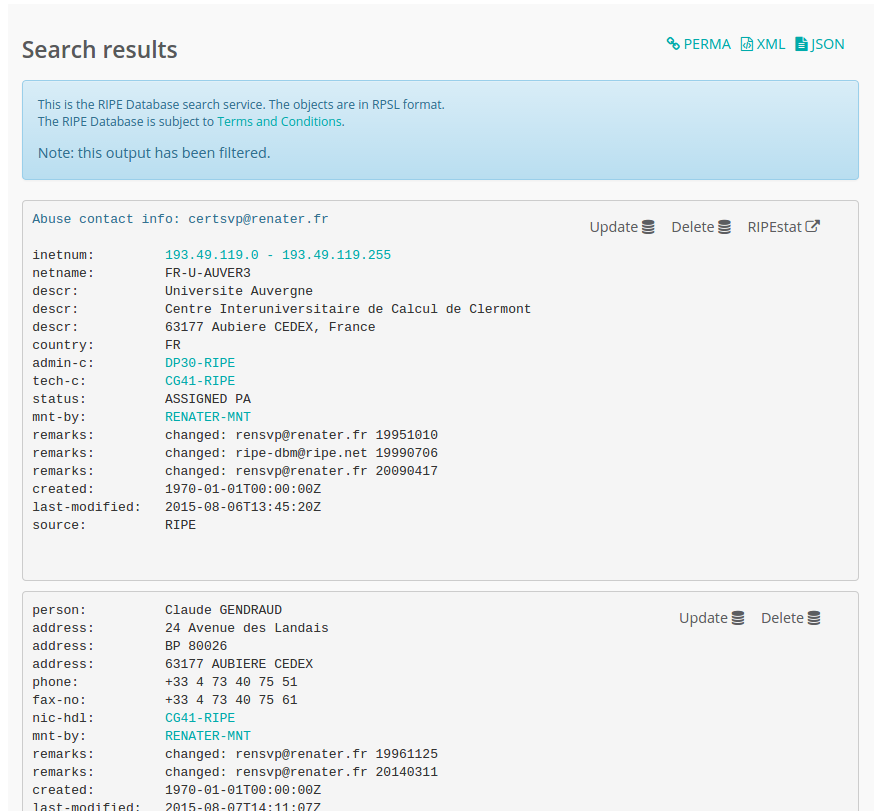

- content/slides/1337/images/gathering/RIPE.png 0 additions, 0 deletionscontent/slides/1337/images/gathering/RIPE.png

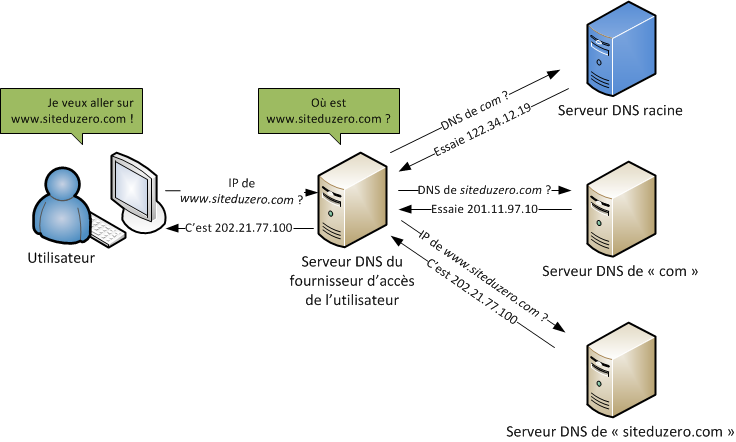

- content/slides/1337/images/gathering/dns.png 0 additions, 0 deletionscontent/slides/1337/images/gathering/dns.png

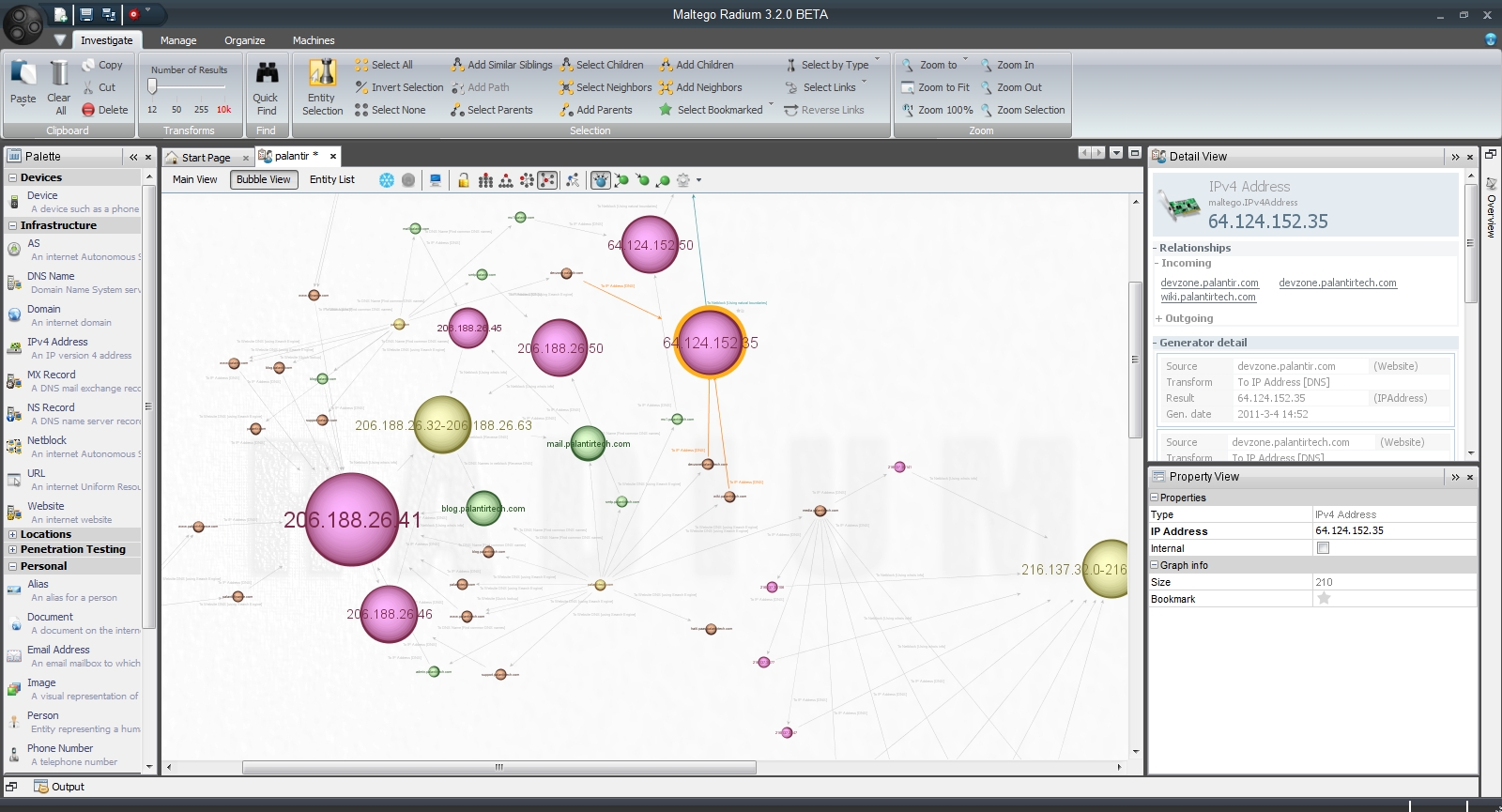

- content/slides/1337/images/gathering/maltego.jpg 0 additions, 0 deletionscontent/slides/1337/images/gathering/maltego.jpg

- content/slides/1337/images/gathering/ne-pas-toucher.jpeg 0 additions, 0 deletionscontent/slides/1337/images/gathering/ne-pas-toucher.jpeg

- content/slides/1337/md/detecting.md 400 additions, 0 deletionscontent/slides/1337/md/detecting.md

- content/slides/1337/md/gathering.md 290 additions, 0 deletionscontent/slides/1337/md/gathering.md

- content/slides/index.html 90 additions, 20 deletionscontent/slides/index.html

- content/slides/privacy/images/jello.jpg 0 additions, 0 deletionscontent/slides/privacy/images/jello.jpg

- content/slides/privacy/jnarac.html 7 additions, 0 deletionscontent/slides/privacy/jnarac.html

- content/slides/privacy/md/jnarac/books.md 25 additions, 25 deletionscontent/slides/privacy/md/jnarac/books.md

- content/slides/privacy/md/jnarac/end.md 5 additions, 0 deletionscontent/slides/privacy/md/jnarac/end.md

- content/slides/privacy/md/jnarac/gafa.md 6 additions, 5 deletionscontent/slides/privacy/md/jnarac/gafa.md

- content/slides/privacy/md/jnarac/ie.md 1 addition, 1 deletioncontent/slides/privacy/md/jnarac/ie.md

- content/slides/privacy/md/jnarac/law.md 2 additions, 2 deletionscontent/slides/privacy/md/jnarac/law.md

- content/slides/privacy/md/jnarac/surveillance.md 3 additions, 3 deletionscontent/slides/privacy/md/jnarac/surveillance.md

- content/slides/privacy/md/passwords.md 2 additions, 2 deletionscontent/slides/privacy/md/passwords.md

content/slides/1337/detecting.html

0 → 100644

content/slides/1337/gathering.html

0 → 100644

256 KiB

163 KiB

114 KiB

content/slides/1337/images/gathering/dns.png

0 → 100644

58.1 KiB

612 KiB

23.7 KiB

content/slides/1337/md/detecting.md

0 → 100644

content/slides/1337/md/gathering.md

0 → 100644

content/slides/privacy/images/jello.jpg

0 → 100644

85.1 KiB

content/slides/privacy/md/jnarac/end.md

0 → 100644