-

- Downloads

sqli4sidoine

Showing

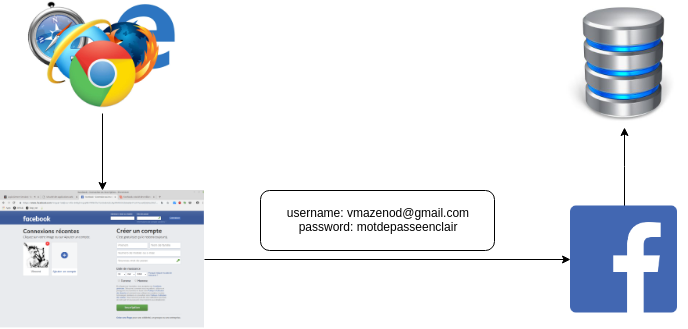

- content/slides/1337/images/sidoine/SQLi-1.png 0 additions, 0 deletionscontent/slides/1337/images/sidoine/SQLi-1.png

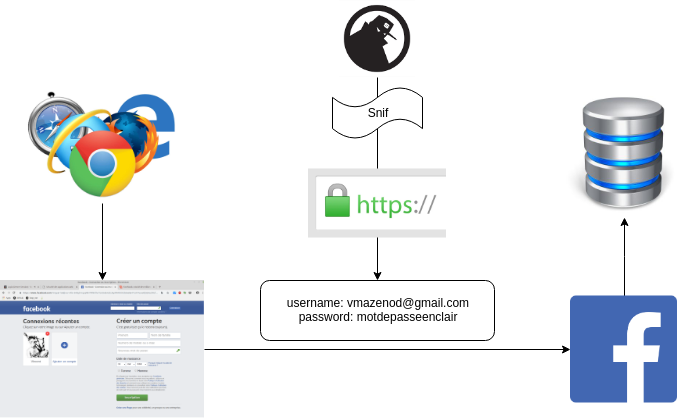

- content/slides/1337/images/sidoine/SQLi-2-https.png 0 additions, 0 deletionscontent/slides/1337/images/sidoine/SQLi-2-https.png

- content/slides/1337/images/sidoine/SQLi-full.png 0 additions, 0 deletionscontent/slides/1337/images/sidoine/SQLi-full.png

- content/slides/1337/md/sidoine.md 379 additions, 0 deletionscontent/slides/1337/md/sidoine.md

- content/slides/1337/sidoine.html 70 additions, 0 deletionscontent/slides/1337/sidoine.html

- content/slides/index.html 3 additions, 0 deletionscontent/slides/index.html

225 KiB

250 KiB

253 KiB

content/slides/1337/md/sidoine.md

0 → 100644

content/slides/1337/sidoine.html

0 → 100644