-

- Downloads

ansible & auth

Showing

- content/Etudiants/zz2-f5-websec.md 2 additions, 2 deletionscontent/Etudiants/zz2-f5-websec.md

- content/slides/1337/images/http/uri-url-urn.png 0 additions, 0 deletionscontent/slides/1337/images/http/uri-url-urn.png

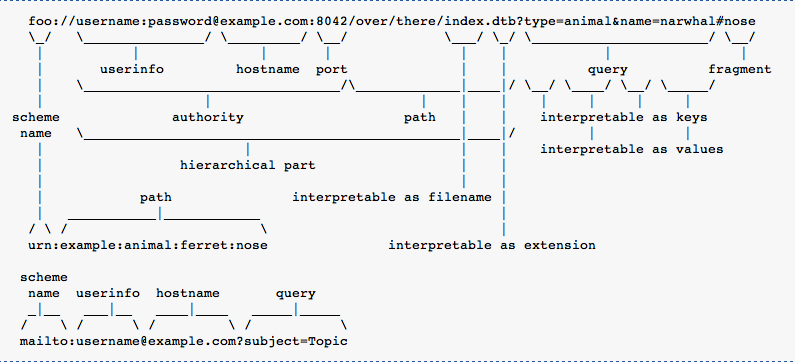

- content/slides/1337/images/http/urls.png 0 additions, 0 deletionscontent/slides/1337/images/http/urls.png

- content/slides/1337/md/authentication.md 30 additions, 15 deletionscontent/slides/1337/md/authentication.md

- content/slides/cri/md/ansible.md 2 additions, 2 deletionscontent/slides/cri/md/ansible.md

3.9 KiB

content/slides/1337/images/http/urls.png

0 → 100644

37.6 KiB