-

- Downloads

update securité logicielle

Showing

- README.md 13 additions, 0 deletionsREADME.md

- content/Etudiants/zz2-f5-privacy-crypto.md 12 additions, 14 deletionscontent/Etudiants/zz2-f5-privacy-crypto.md

- content/Etudiants/zz2-f5-websec.md 10 additions, 15 deletionscontent/Etudiants/zz2-f5-websec.md

- content/slides/1337/http.html 70 additions, 0 deletionscontent/slides/1337/http.html

- content/slides/1337/images/http/client-serveur.png 0 additions, 0 deletionscontent/slides/1337/images/http/client-serveur.png

- content/slides/1337/images/http/http-slash-slash.png 0 additions, 0 deletionscontent/slides/1337/images/http/http-slash-slash.png

- content/slides/1337/images/http/illuminati.jpg 0 additions, 0 deletionscontent/slides/1337/images/http/illuminati.jpg

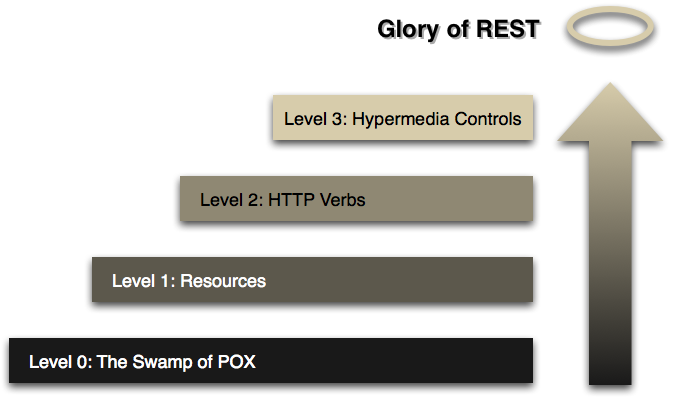

- content/slides/1337/images/http/richardson.png 0 additions, 0 deletionscontent/slides/1337/images/http/richardson.png

- content/slides/1337/images/http/ssl-tunnel.png 0 additions, 0 deletionscontent/slides/1337/images/http/ssl-tunnel.png

- content/slides/1337/images/http/stateless.jpg 0 additions, 0 deletionscontent/slides/1337/images/http/stateless.jpg

- content/slides/1337/md/http.md 311 additions, 0 deletionscontent/slides/1337/md/http.md

- content/slides/index.html 7 additions, 2 deletionscontent/slides/index.html

- content/slides/privacy/images/jnarac/gafa/futurology.png 0 additions, 0 deletionscontent/slides/privacy/images/jnarac/gafa/futurology.png

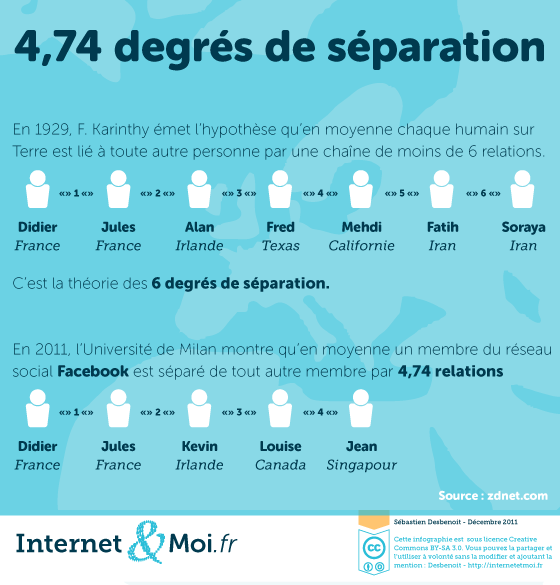

- content/slides/privacy/images/jnarac/index/degres-separation.png 0 additions, 0 deletions.../slides/privacy/images/jnarac/index/degres-separation.png

- content/slides/privacy/images/jnarac/ssi/vigipirate.jpg 0 additions, 0 deletionscontent/slides/privacy/images/jnarac/ssi/vigipirate.jpg

- content/slides/privacy/jnarac.html 6 additions, 0 deletionscontent/slides/privacy/jnarac.html

- content/slides/privacy/md/jnarac/gafa.md 44 additions, 39 deletionscontent/slides/privacy/md/jnarac/gafa.md

- content/slides/privacy/md/jnarac/ie.md 0 additions, 108 deletionscontent/slides/privacy/md/jnarac/ie.md

- content/slides/privacy/md/jnarac/index.md 5 additions, 0 deletionscontent/slides/privacy/md/jnarac/index.md

- content/slides/privacy/md/jnarac/law.md 114 additions, 0 deletionscontent/slides/privacy/md/jnarac/law.md

content/slides/1337/http.html

0 → 100644

24.8 KiB

209 KiB

184 KiB

48 KiB

22.8 KiB

24.6 KiB

content/slides/1337/md/http.md

0 → 100644

759 KiB

92.6 KiB

34.5 KiB