-

- Downloads

finalize sidoine

Showing

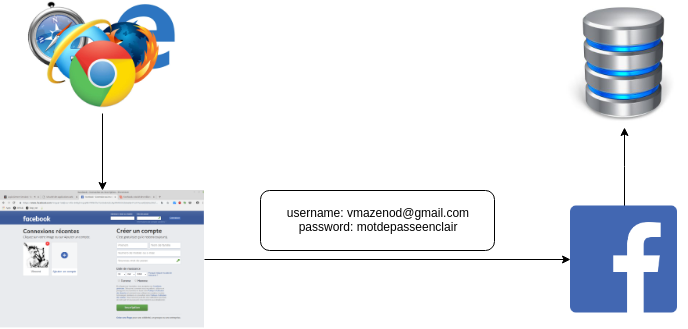

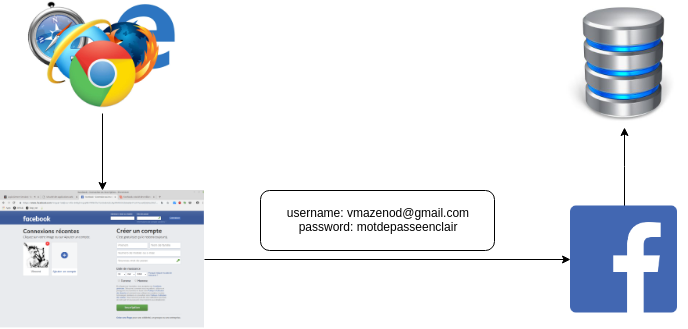

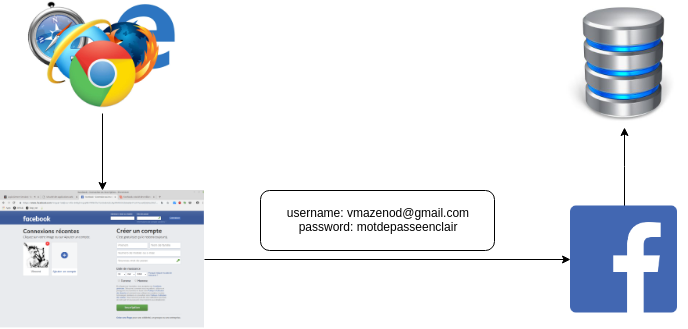

- content/slides/1337/images/sidoine/SQLi-1.png 0 additions, 0 deletionscontent/slides/1337/images/sidoine/SQLi-1.png

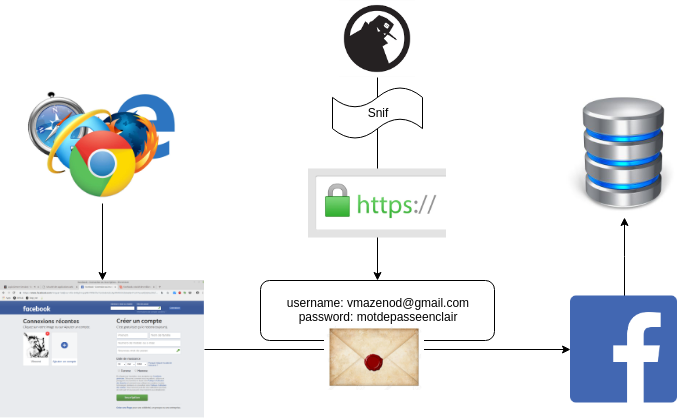

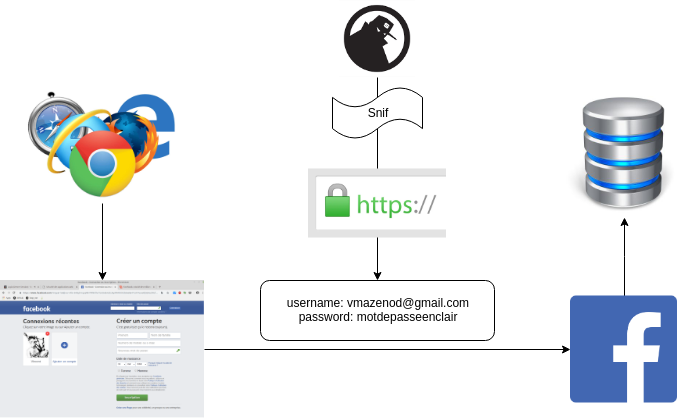

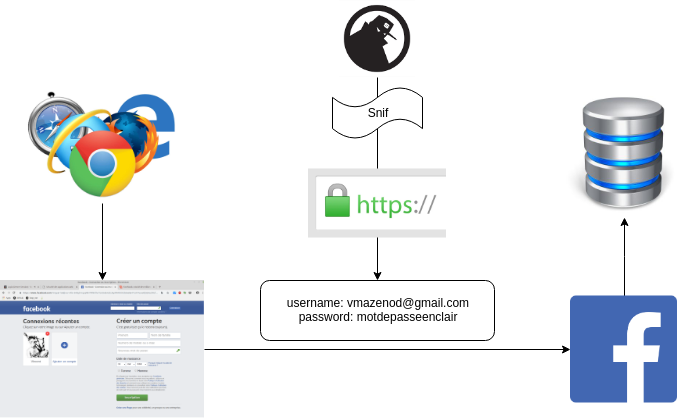

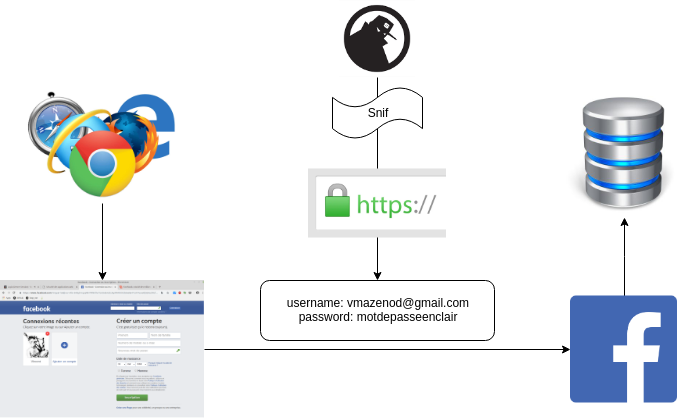

- content/slides/1337/images/sidoine/SQLi-2-https.png 0 additions, 0 deletionscontent/slides/1337/images/sidoine/SQLi-2-https.png

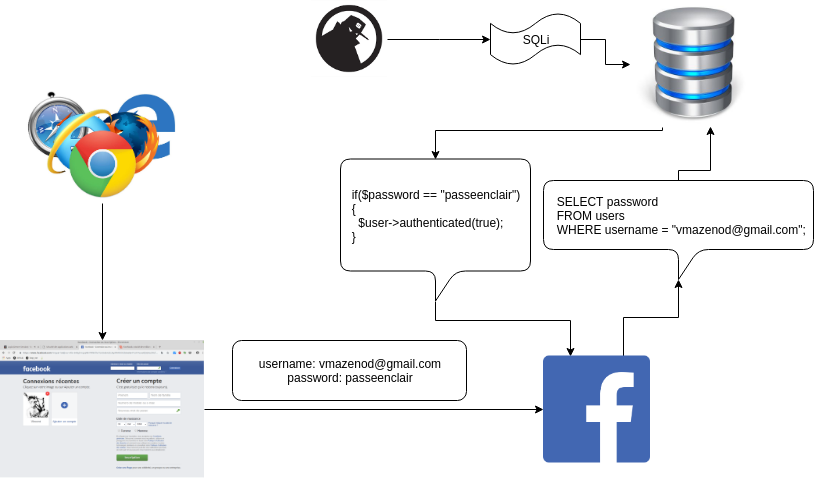

- content/slides/1337/images/sidoine/SQLi-db-clear.png 0 additions, 0 deletionscontent/slides/1337/images/sidoine/SQLi-db-clear.png

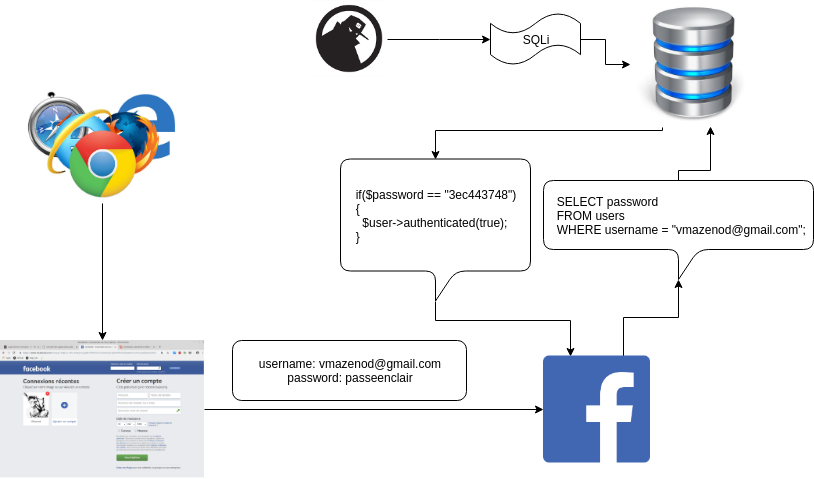

- content/slides/1337/images/sidoine/SQLi-db-hash.png 0 additions, 0 deletionscontent/slides/1337/images/sidoine/SQLi-db-hash.png

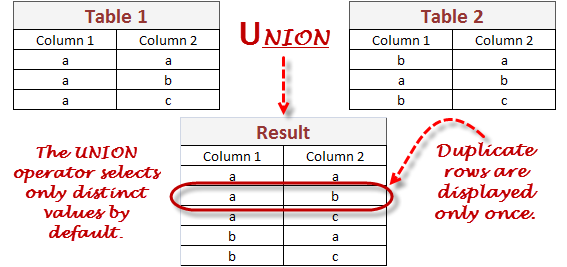

- content/slides/1337/images/sidoine/sql-union.png 0 additions, 0 deletionscontent/slides/1337/images/sidoine/sql-union.png

- content/slides/1337/md/sidoine.md 164 additions, 77 deletionscontent/slides/1337/md/sidoine.md

| W: | H:

| W: | H:

| W: | H:

| W: | H:

258 KiB

258 KiB

27.3 KiB