enhance auth & passwords

Showing

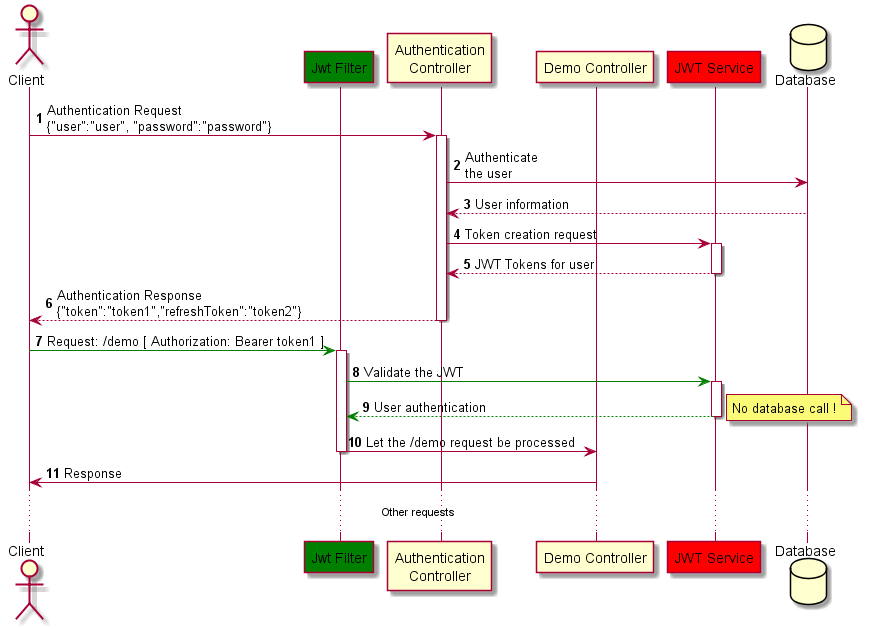

- content/slides/1337/images/authentication/jwt-auth.png 0 additions, 0 deletionscontent/slides/1337/images/authentication/jwt-auth.png

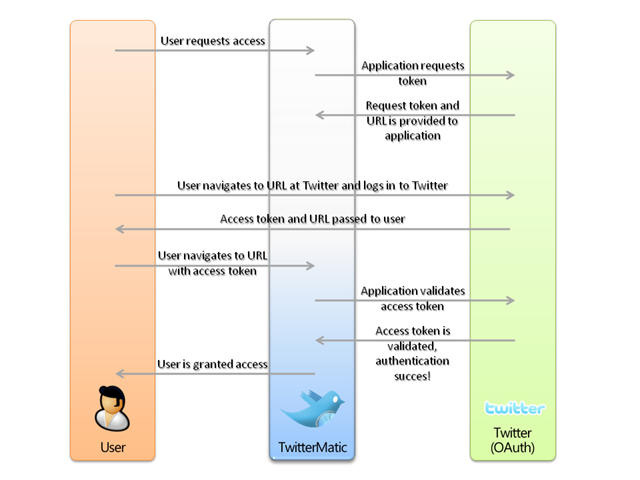

- content/slides/1337/images/authentication/oAuth.png 0 additions, 0 deletionscontent/slides/1337/images/authentication/oAuth.png

- content/slides/1337/md/authentication.md 50 additions, 60 deletionscontent/slides/1337/md/authentication.md

- content/slides/privacy/md/passwords.md 0 additions, 5 deletionscontent/slides/privacy/md/passwords.md

38 KiB

76.7 KiB